Güvenlik Sisteminiz Kabusunuz Olmasın!

Güvenlik Sistemleri için Güvenlik Önlemleri

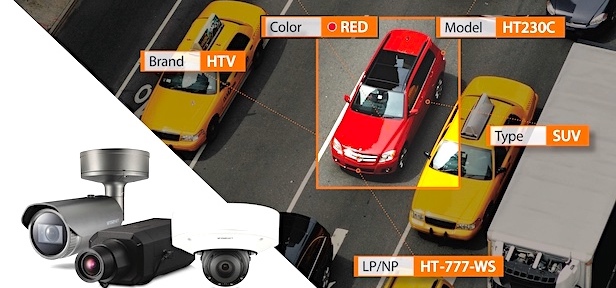

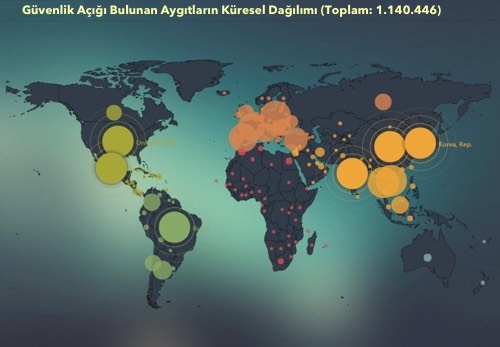

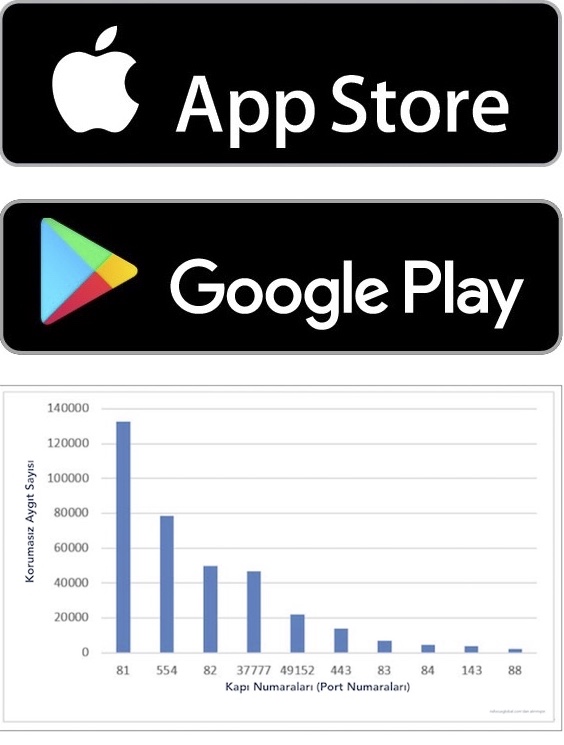

Üreticiler yeni modellerin tasarımı sırasında belirli standartları ve bilgileri kullanırlar. Ancak bu bilgilerin açıkları zamanla kötü niyetli kişiler tarafından çözümlenir. Sonuç yukarıdaki haritayı ortaya çıkarır. Dünyanın büyük üreticilerinden birinin ağ güvenlik açıkları sonucunda girilmiş (hacklenmiş)* kayıt cihazları ve IP kameralarının listesini göstermektedir. Haritanın orjinali ve interaktif halini görmek isterseniz firmamızla iletişime geçmeniz gerekmektedir.

Bu harita ağ kamera sistemlerinin güvenliği konusunda çalışan bir internet sitesinin çalışmasıyla ortaya çıkmıştır. Kısıtlı kaynaklarla yapılan bu çalışma bir örnektir.

*Harita 2017 Aralık ayında hazırlanmıştır.

Güvenlik Açığı Nedir?

Bilgisayar temelli sistemlerde bir güvenlik açığı, saldırganın sisteme girebilmesine neden olan zayıflıktır. Güvenlik açıkları, üç unsurun kesişimidir:

I) SİSTEM DUYARLILIĞI VEYA KUSUR,

II) SALDIRGANIN KUSURA ERİŞMESİ

III) KUSURDAN YARARLANMAK İÇİN SALDIRGAN OLMA ÖZELLİĞİ.

Güvenlik açığından yararlanmak için, bir saldırganın sistem zayıflığına bağlanabilecek en az bir adet geçerli araç ya da tekniğe sahip olması gerekir. Bu çerçeve güvenlik açığı saldırı yüzeyi olarak da bilinir.

Güvenlik açığı yönetimi, güvenlik açıklarını belirleme, sınıflandırma, düzeltme ve hafifletme döngüsel uygulamasıdır.

Güvenlik Sistemlerindeki Önemi Nedir?

Günümüz elektronik güvenlik teknolojileri tamamen bilgisayar ağları üzerinde çalışmaktadır (Eski analog sistemlerin bile bilgisayar ağlarına bağlanan bir arayüzü vardır).

-

Özellikle kamera sistemleri, uzaktan izleme ve denetim isteklerinden dolayı dış ağlara açık olarak kurulmaktadır.

-

Çok uluslu veya birden fazla şehirde çalışan şirketlerdeki kartlı geçiş sistemlerinin birbirleriyle haberleşme gereksinimleri de sistemlerin internet üzerine açılmasını zorunlı kılabilmektedir.

-

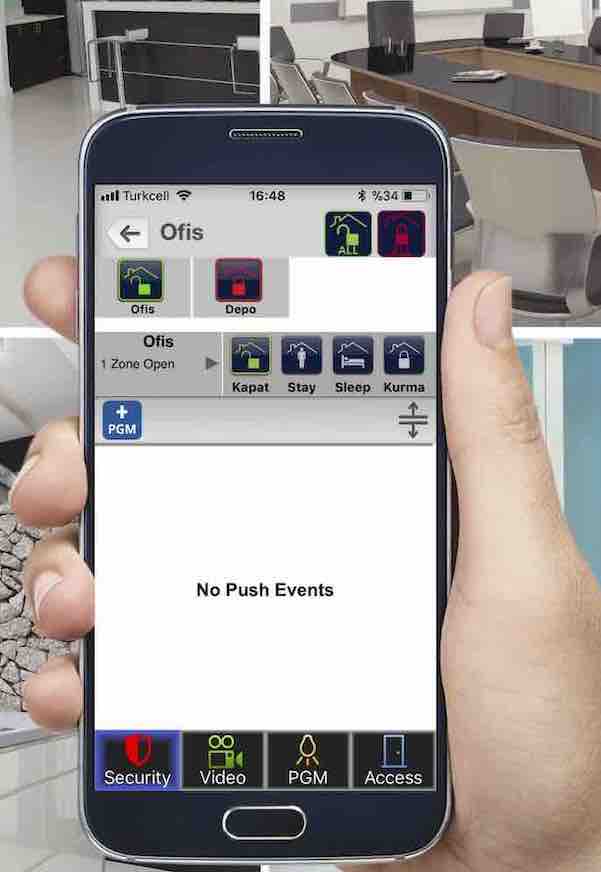

Alarm sistemlerinin akıllı telefonlar üzerinden kontrol edilmesinin cazibesi, üreticileri bulut tabanlı sistemlere doğru itmektedir. Bu durumda alarm sisteminin internete açılması anlamına gelmektedir.

Yukarıda basitçe özetlenmiş ağ tabanlı uygulamalar, sistemlerin internet üzerinde IP adresini yada dinamik DNS bağlantısını tespit eden herkesin girebileceği bir arayüz sunmaktadır. Bu arayüzlere sistemlerdeki açıkları tespit edebilmek için otomatikleştirilmiş yazılımlardan tutun da bireysel heves uğruna uğraşan kişilere kadar pek çok katmandan saldırı yapılmaktadır.

Bu açıklar Nasıl Oluşuyor?

Güvenlik açıkları birden fazla aşamada oluşabilmektedir.

![]() Birinci Aşama: Üretim

Birinci Aşama: Üretim

Üreticiler standartları sistemlerine uygularken ekonomik baskılardan, yeterince deneyimli yazılım geliştiricilerin kullanılmamasından ve bazen de hedef müşteri kitlesinin bunları önemsemeyeceği düşünülerek bazı önlemleri almaktan kaçınıyorlar. Üretim aşamasında her ayrıntısı düşünülmüş sistemlerin gelecek dönemlerde de sağlıklı işleyebilmesi için bir güvenlik politikası oluşturmuyorlar ve bunun için para harcamayı göze almıyorlar. Örneğin kullanılacak şifrelerde bir kısıtlama getirilmemesi, kullanıcıları karmaşık şifre yapısına zorlamaması üreticinin bir eksikliği olarak ortaya çıkmaktadır. Sonuç olarak yukarıdaki harita ortaya çıkabiliyor.

İkinci Aşama: Kurulum

İkinci Aşama: Kurulum

Kurulumcularının yeterince eğitimli olmaması, internet bağlanacak cihazlarda yeterince güvenlik önlemi almaması veya bunlardan habersiz olması, ürünleri kullanılan üreticinin bir güvenlik açığı politikasının olmaması gibi nedenler cihazları savunmasız halde bırakmaktadır. Özellikle yetkisiz ve bilgisiz kişiler tarafından kurulan sistemler fabrika değerleriyle bırakılmaktadır. Sistemin nasıl güvenli bir şekilde kullanılacağı bilgisi ve eğitiminin verilmemesi de bir başka unsurdur.

![]() Üçüncü Aşama: Kullanım

Üçüncü Aşama: Kullanım

Kullanıcıların sistemleri seçerken bilgigüvenliği konusunu pek araştırmıyor olmaları, kurulumu ucuzlatabilmek için deneyimsiz kişilin tercih edilmesi, şifre kullanımında gereksinimlerden kaçılması, başta uygulanan politikaların daha sonra göz ardı edilmesi gibi etkenler güvenlik sistemlerinin kullanıcı tarafından oluşturlan güvenlik açıklarıdır.

Sonuç olarak bir güvenlik sisteminin üretiminden son kullanıcının yararına sunulduğu aşamaların tamamında güvenlik politikası üretilmesi gerekmektedir. Bu durumun farkında olan Hanwha Techwin(Samsung)'un cihazlarında yukarıdaki gibi bir harita oluşmaması güvenlik politikasının sonucudur. Aşağıda Wisenet (Hanwha Techwin) ürünleri için uygulanan güvenlik politikasının yapısı anlatılmaktadır.

Üretici Güvenlik İlkeleri:

Kullanıcı Bilgileri ve Sistemleri Koruma için Son Ağ Güvenlik Teknolojileri

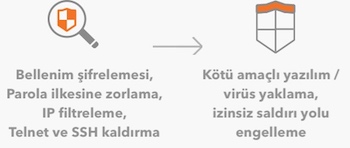

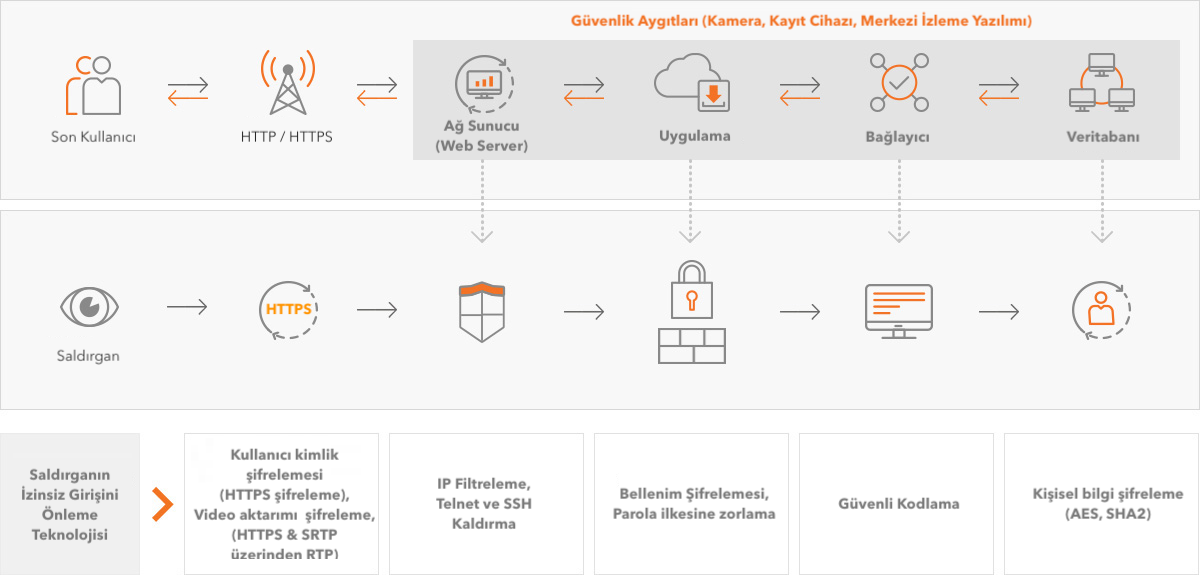

Ürünlerimiz, aşağıdaki son teknoloji güvenlik teknolojileri aracılığıyla sistemleri ve kullanıcı bilgilerini korur: -Kullanıcı kimlik doğrulama bilgilerini (kullanıcı kimliği / parola) korumak için HTTPS protokolü ve özel sertifika özellikleri. - Kullanıcı video bilgisinin korunması için RTSP-over-HTTPS tünelleme ve SRTP video şifreleme protokolünü kullanarak veri iletimi. - Güvenlik duvarı üzerinden IP filtreleme ve yetkisiz cihaz erişimini engellemek için yönetici hakları yoluyla güvenlik açıklarının ve arka kapıların atlanmasının ortadan kaldırılması. - Yeni güvenlik açıklarını önlemek için sürekli izleme. - Sistemleri dış saldırılardan korumak için tasarlanmıştır. Birden fazla güvenlik aygıtındaki en yeni güvenlik teknolojileri, her ürün bileşeninde yetkisiz güvenlik atlatma, kullanıcı kimlik doğrulama ve görüntü bilgi edinme işlemlerine karşı koruma sağlamak için başvurduğumuz yöntemlerdir..

-

Kullanıcı Kimlik Bilgilerinin Korunması

-

Kullanıcı Video Verilerinin Korunması

-

Kullanıcı Kimlik Bilgilerinin Korunması

Ağ güvenlik ürünlerin uygulanan şifre politikası, kullanıcı hatası veya dikkatsizliğinden kaynaklanan kimlik doğrulama ve bilgi sızıntılarını önleyebilen ve güvenlik riskini en aza indiren yapısı ile pek çok satış yeri tarafından güvenli olarak kabul edildi.

SECURITURK™ Güvenlik İlkeleri:

Kısaca aşağıdaki şekilde özetlenebilir:

- Kullanıcının gereksinimlerini belirleme, eksiklerini ortaya çıkarma

- Üretici tarafından sunulan bütün güvenlik araçlarını eksiksiz uygulama¹

- Uygulanacak ilkenin herhangi bir şekilde delinmemesini sağlama

- Yeni bellenim ve yazılım güncellemelerini en kısa sürede tamamlama veya bildirme

- Sonradan ortaya çıkmış riskler ortadan kalkana kadar ki sürede güvenliği sağlama.

- Mümkün olduğunda kapalı sistemler kurma

- Özel kapı ilkesi uygulama

¹Aşağıdaki güvenlik araçları önceliğimizdir.

- İhtiyaca göre Açık Kaynak Sertifikalarıyla sistemi destekleme

- İhtiyaca göre IEEE 802.1x bağlantı noktası tabanlı erişim kontrolü sağlama

- Proje için uygunsa IP filtrelemesi kullanma

- Proje için uygunsa sisteme özel sanal özel ağ yapılandırması kurma

Son Kullanıcıya Tavsiyelerimiz:

- Kesinlikle merdiven altı üretilmiş ürünleri satın almayın veya kullanmayın.

- Bilmediğiniz ürünleri kabul etmeyin. Aldığınız ürünleri üreticilerin internet siteleri üzerinden kontrol edin.

- Eğer bir internet sitesi yoksa satın almayın.

- Kullandığınız yazılımları mutlaka üreticilerin internet sitelerinden indirin.

- Uygulamaları mutlaka ilgili telefon/tablet üreticisinin önerdiği uygulama mağazasından indirin.

- Bir güvenlik ilkesi belirlememiş firmalarla kesinlikle çalışmayın.

- Kurulumcunuzdan sistem kapılarını(port) fabrika değerlerinin dışında bir değere ayarlamasını isteyin.

- Güvenlik sisteminizin günlüklerini kontrol edin.

- Silinebilen günlük tutan güvenlik sistemlerini tercih etmeyin.

- Parçalı kayıt silmeye izin veren sistemleri tercih etmeyin.

- Sistemlerinizde bir disk sağlığı göstergesi varsa mutlaka kontrol edin.

- Durum mesajlarını veya uyarı ikonlarını göz ardı etmeyin mutlaka araştırın.

- Yönetici şifresini mutlaka saklayın. Yönetici şifresini sürekli kullanmayın. Gerekirse kendiniz için özel bir şifre tanımlayın ve onu kullanın.

- Sisteminizi asla fabrika şifresiyle kullanmayın. Kullanılmasına izin vermeyin.

- Şifrelerinizi belirli aralıklarla değiştirin.

- Bilgisayarlarınızı ve telefonlarınızı güncel tutun.

- Size sadece ürünü kuran değil her aşamada desteğini veren kurulumcularla çalışın.

- Kesinlikle benzersiz şifreler kullanın. Şifreleriniz 8 karakter veya daha uzun olsun. Şifreniz, büyük harf, küçük harf, rakam ve özel karakterlerin bir kombinasyonu olsun.

- Eğer ihtiyacınız yoksa cihazlarınızın ağ ile olan bağlantılarını kapatın veya kablosunu çıkarın.

- Cihazınıza girildiğine dair bir şüpheniz varsa mutlaka kurulumcu firmanızdan yardım isteyin.

- Cihazlarınızı imha ederken kayıtlarınızı da imha etmeyi unutmayın.

- Güvenlik personelinin değişmesi durumlarında şifrelerinizi değiştirin.

- Gözetiminizde dahi olsa yetkisiz kişilerin sisteminizde değişiklik yapmasına izin vermeyin.

- İnternet bağlantınızı sağlayan modeminizi sıfırlamanız gerekiyorsa sonrasında güvenlik firmanızdan tekrar kurulum yapmasını isteyin.